- Tips

2025.01.07

更新日:

2025.01.07

全2回 2025年版:IT部門なら知っておきたいITトレンド・注目キーワード10選 《連載:第1回》 今すぐチェック! 2025年のITトレンド・注目キーワード〈前編〉

毎年恒例のトレンド・注目キーワード企画。今回も『SmartStage』が独自の視点で選んだ今年注目のIT・デジタルに関するトピックを10個紹介します。仕事に役立つ最新技術からITの専門家なら知っておきたい雑学的な知識まで幅広くピックアップしていますので、是非今すぐチェックしてください!

〈1〉XDR

XDR(Extended Detection and Response:拡張された検知と対応)は、従来のEDR(Endpoint Detection and Response)を拡張したセキュリティソリューションです。EDRがエラーやインシデントを検知・対応できる範囲はパソコンなどのエンドポイント(端末・機器)に限られますが、XDRは他にも、ネットワーク、クラウド、IoTデバイスなど、より広範な領域をカバーすることができます。

XDRのメリットは、日々多様化・高度化するサイバー攻撃へのセキュリティ対策を強化・効率化できること。具体的には、EDR単体では見逃す可能性がある脅威を検知できる点や、AI/機械学習技術の活用により複数レイヤーに分散しているログの集約・分析~対応を自動化することで、迅速な対応と運用負荷の軽減が実現できる点が挙げられます。

XDRは単一の製品ではなく、末端の機器を守るエンドポイントセキュリティや外部からの不正通信を防御するファイアウォール、クラウド型のセキュリティサービス、データ解析のためのプラットフォームなどを組み合わせて構築します。また、以前↓の記事で取り上げた「ゼロトラスト」というアーキテクチャを実現するための有効な手段としても注目されています。

誰もがゼロトラストに無関心ではいられない|SmartStage

〈2〉ビジネスメール詐欺

ビジネスメール詐欺(BEC)は、偽の電子メールを利用して企業や組織の従業員をだまし、攻撃者の指定する口座へ送金させる手口のサイバー犯罪です。ランサムウェアなどと比べるとあまり目立っていませんが、近年増加傾向にあり、IPA(情報処理推進機構)が発表する『情報セキュリティ10大脅威』でも7年連続でランクインしています。

偽のメールは「取引先」または「経営者・役員」になりすます2種類のパターンがあります。前者では、攻撃者が標的企業の取引先のメールアカウントを乗っ取り、それを用いて担当者に送金先変更を求める偽のメールを送って、金銭を詐取した事例が報告されています。ちなみに攻撃者は、あらかじめターゲットのメールを盗み見ることで、取引先や経営者との人間関係を把握するということです。

ビジネスメール詐欺の対策としては、従業員への手法・事例の周知に加え、なりすましメール対策として電子署名(S/MIMEやPGP)やDMARC(送信ドメイン認証技術)の活用が挙げられます。また、生成AIの登場以降、ディープフェイク(偽音声、偽動画)を悪用した電話やビデオ通話による同様の詐欺も発生しており、メール以外へも注意が必要です。

〈3〉ヘッドレスCMS

CMS(Contents Management System)はWebサイトを構築・運用・管理するシステム。プログラミング知識なしでもサイトを作成・更新することができます。ヘッドレスCMSはそのCMSの一種で、文章や画像などのコンテンツを表示するフロントエンド機能(=ヘッド)を持たず、コンテンツの配信・保存・管理の機能に特化したCMSです。

CMS(Content Management System)は、Webサイトの構築・運用・管理を容易にするシステムで、プログラミング知識がなくてもサイトを作成・更新することができます。ヘッドレスCMSはそのCMSの一種で、文章や画像といったコンテンツを表示するフロントエンド機能(=ヘッド)を持たず、コンテンツの配信・管理に特化している点が特徴です。

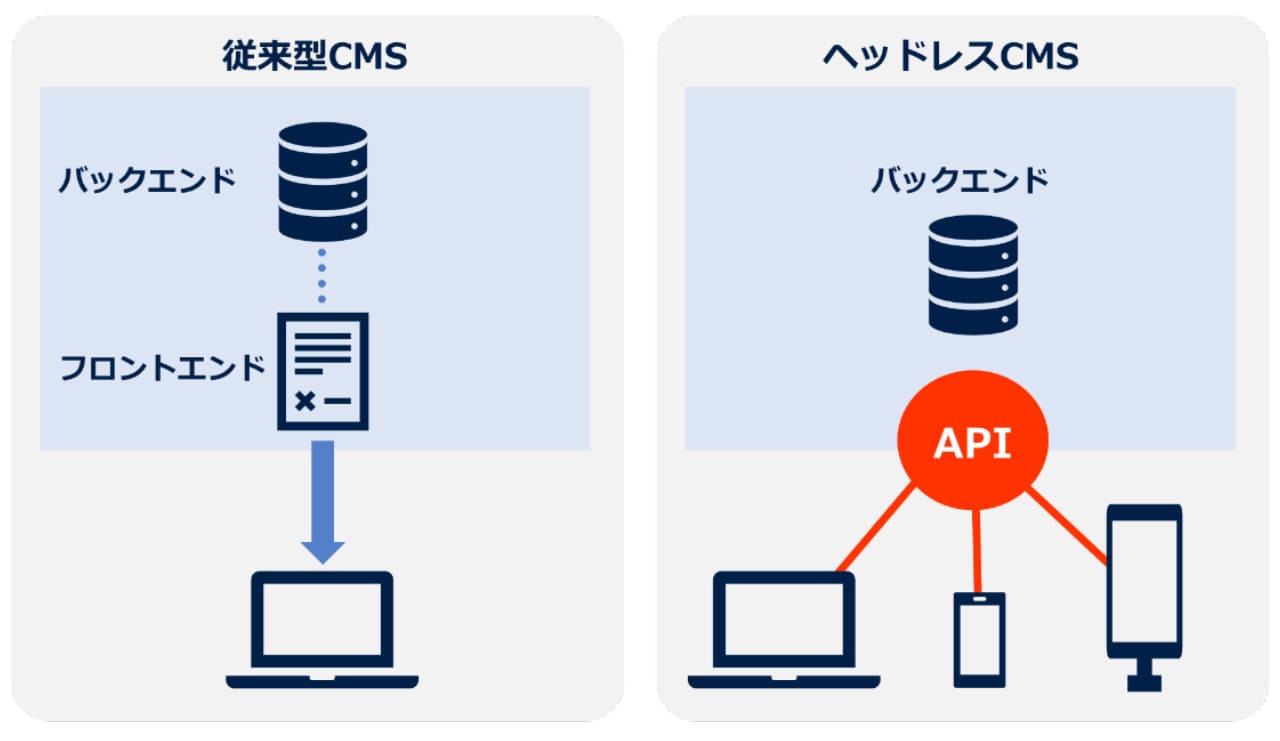

従来型CMSとヘッドレスCMSの違い(イメージ)

ヘッドレスCMSでコンテンツを表示するには、上図のようにアプリケーション間でデータを連携させる仕組みである「API」を用いてフロントエンドとバックエンドを連携させます。APIについては『活用前に知っておきたいAPIの基礎知識』という記事で詳しく解説しています。

ヘッドレスCMSのメリットは柔軟性と拡張性の高さです。API連携により、1つのコンテンツをWebサイト、アプリ、SNS、デジタルサイネージなど、さまざまなデバイスやメディアへ展開することができます。また、バックエンドへの影響を気にせず、フロントエンドの機能を追加したり、UI(ユーザーインターフェース)とUX(ユーザーエクスペリエンス)を改善したりすることで、ユーザーの利便性や満足度を高められることも大きな魅力です。

〈4〉分散型ID

分散型IDは、ブロックチェーンなどの技術を活用し、特定のIDプロバイダーやサービス提供企業に依存せず、ユーザー自身でIDを管理する仕組みです。本格的な社会実装は少し先のことになりそうですが、個人情報流出が相次ぎ、巨大プラットフォーマーへのデータ集中が問題視される中、注目が高まっています。

分散型IDの仕組みの中核を担うのが「VC(Verifiable Credential:検証可能な資格情報)」というデジタル証明書です。企業がユーザーIDを認証する際に使われ、経歴や資格などの情報が信頼できる第三者機関によって検証されていることを証明することができます。

ユーザーにとっての分散型IDのメリットは、サービスごとにID・パスワードを使い分ける必要がないこと、サービスによって必要最小限の情報のみ開示できること、なりすましを防げることなどが挙げられます。一方、企業にとっても認証作業に伴う負担やエラーの軽減、改ざんされた情報を受け取るリスクを低減する効果などが期待できます。

〈5〉ビジネスアーキテクト

ビジネスアーキテクトは、経済産業省とIPA(情報処理推進機構)が公表した『デジタルスキル標準』において、「DXの取組みにおいて、ビジネスや業務の変革を通じて実現したいこと(=目的)を設定したうえで、関係者をコーディネートし関係者間の協働関係の構築をリードしながら、目的実現に向けたプロセスの一貫した推進を通じて、目的を実現する人材」(※1)と定義されています。

※1出典:デジタルスキル標準 ver.1.2(2024年7月)p.94|経済産業省、独立行政法人 情報処理推進機構

「DXの取組みにおいて」とある通り、ビジネスアーキテクトはデータサイエンティストなどと並んで「DX人材」に必要な職種の1つです。しかし同時に、DXを推進しているか否かにかかわらず、これからのあらゆる企業のIT部門に求められる役割とも言えます。

例えば、同資料ではビジネスアーキテクトが関わる領域として、「新規事業開発」「既存事業の高度化」「社内業務の高度化・効率化」が挙げられており、それらを実現するためのスキルとして「ビジネス変革」に加え、「データ活用」「テクノロジー」「セキュリティ」の知識が求められています(具体的には、「データ構成の定義や技術や手法・ツールの動向調査、ビジネスとITの整合性を担保したアプリケーションの定義・設計、IT基盤の定義、セキュリティポリシーやモデルの定義」(※2)に関する知識など)。

※2出典:デジタルスキル標準 ver.1.2(2024年7月)p.98|経済産業省、独立行政法人 情報処理推進機構

IT・デジタル技術やデータの活用が企業の競争力を左右する現在、IT部門が「ビジネス価値を創出する部門」へと変革することは避けられない課題です。ビジネスアーキテクトに求められる役割とスキルは、その実現に向けた指針となるでしょう。

前編はここまで。残り5つのキーワードは続く第2回記事で紹介します!