- システム運用

- Tips

2025.01.28

更新日:

2024.12.17

全2回 サイバー攻撃を未然に防ぐ新たなセキュリティ手法「ASM」とは? 《連載:第2回》 IT管理者なら知っておきたい「ASM」の進め方と自動化ツール

ASMは、サイバー攻撃の攻撃者と同じ目線で自社のIT資産を洗い出し、その脆弱性を検出・評価することでセキュリティリスクを軽減する手法です。今回はASMの進め方と、続々と登場している専用ツールについて紹介します。

ASMの進め方

一般的なASMの進め方として参考になるのが、第1回記事でも取り上げた経済産業省の『ASM (Attack Surface Management) 導⼊ガイダンス』です。以下、同資料の内容をベースに、専門知識のない方でもイメージが掴めるよう、一部文言の変更や注釈を加えて紹介します。

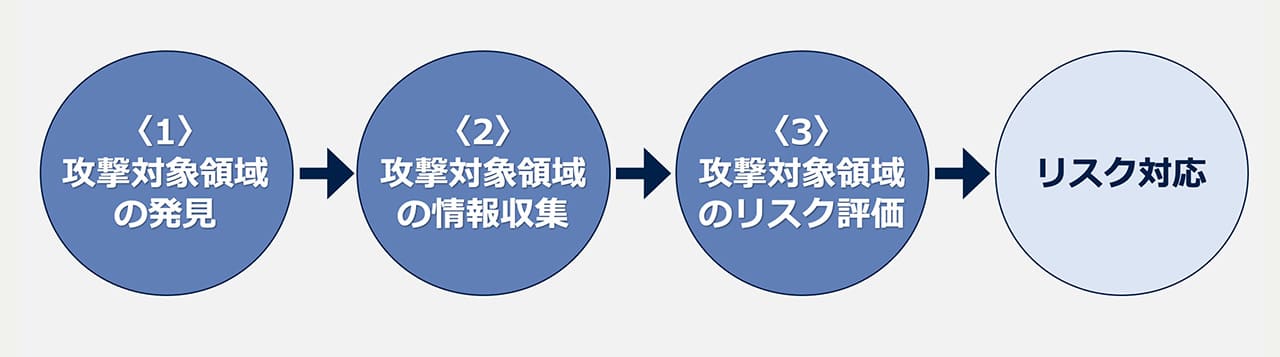

ASMの手順

〈1〉攻撃対象領域(外部公開資産)の発見

最初に、インターネットからアクセス可能な自社のIT資産、すなわちサイバー攻撃で狙われる可能性のある攻撃対象領域(外部公開資産)を把握します。そのためにおこなうのが、自社が保有または管理しているIPアドレス・ホスト名の発見です。一般的には次のような順序で実施します。

1. 組織名をもとに、社外に公開している Web サイトや WHOIS(※)などを利⽤して、自社が管理しているドメインを特定する

※WHOIS(フーイズ)…ドメイン名やIPアドレスなどの登録情報インターネット上で検索できるサービス

2. DNS(※)による検索やその他のツールを活⽤して、特定したドメインに紐づくIPアドレス・ホスト名の一覧を取得する

※DNS(Domain Name System)…ドメイン名とIPアドレスを紐づけて管理するシステム

〈2〉攻撃対象領域の情報収集

〈1〉で発見したIT 資産それぞれの利用OSやソフトウェア、バージョン情報、外部にオープンになっているポート番号(※)などの情報を収集します。情報収集は、対象となるIT資産に負荷を与えないよう、通常のWebアクセスの範囲内でおこないます。

※ポート番号…コンピューターで通信がおこなわれる出入口の番号

〈3〉攻撃対象領域のリスク評価

公開されている既知の脆弱性情報と、〈2〉で収集したIT資産の情報を突き合わせ、脆弱性が存在する可能性を検知します。

以上がASMに該当する取り組みですが、通常は〈3〉の後にリスクへの対応をおこないます。具体的には、リスクを低減するためのパッチ適用や、(想定されるリスクの影響力が小さく、コストが見合わない場合は)対策を見送るといった対応が挙げられます。

サイバー攻撃は日々巧妙化しており、新たな脆弱性も毎日のように発見されていることから、ASMは短いスパンで定期的に実施すること推奨されています。とはいえ、工数などを考えると、よほどリソースに余裕のある企業でない限り、人手でそれを実現するのは現実的ではありません。そのため必要とされているのが、ASMツールの活用です。

脆弱性の早期発見を実現するASMツール

ASMツールのメリットは、上述の〈1〉~〈3〉のプロセスを自動化・効率化できること。工数の削減はもちろん、短いスパンで定期的に実施できるので、脆弱性の早期発見にもつながります。

製品によって異なりますが、一般的なASMツールは次のような機能を備えています。

・攻撃対象領域を発見する機能

上述の〈1〉のプロセスに該当し、ドメイン名を入力すると、それに紐づくIP アドレスやホスト名を取得・表示する機能です。ツールにもよりますが、未把握のシャドーITやグループ企業のIT資産を特定することも可能です。

・攻撃対象領域の情報を収集する機能

上述の〈2〉のプロセスに該当する機能で、攻撃対象領域の情報(OS、ソフトウェア、バージョン情報、外部にオープンになっているポート番号、クラウドのベンダー情報など)をダッシュボードに可視化します。

・攻撃対象領域のリスクを評価する機能

上述の〈3〉に該当する機能し、攻撃対象領域の危険度またはセキュリティ成熟度を段階評価し、可視化します。評価結果をレポート形式で生成できるツールもあります。

・リスクを優先付けする機能

脆弱性を自動でスコア化(数値化)し、優先的に対応すべき脆弱性を提示してくれる機能です。

・自動通知(アラート)機能

IT資産を継続的にモニタリングし、重大な脆弱性が発見された際に管理者にメールやチャットで自動通知する機能です。

その他、他社で発生したセキュリティインシデントが自社でも起こり得るかどうかを調査できる機能を備えたツールもあります。また、セキュリティ人材が不足している企業向けに、ツールの運用代行や脆弱性対応を含めた運用支援をおこなうサービスも登場しています。

2回にわたって、ASMについて知っておきたい基礎知識を紹介してきました。

前回、冒頭で「ASMに対する注目度が高まっている」と述べましたが、あくまでそれはセキュリティ意識の高い先進的企業に限った話。恐らくほとんどの企業は、ASMどころか、管理者が把握していないIT資産が存在する可能性すら認知していないのではないでしょうか。

とはいえ、ある企業がASMツールを導入したところ、想定の3倍以上のIT資産が見つかって驚いたという記事を目にしたこともあります。今やサイバーセキュリティ対策は、あらゆる企業にとって「待ったなし」の経営課題。まだまだ導入費用の高さなどのハードルはありますが、今後さらにASMが広まっていくのは間違いないはずです。