- IT統制

2023.12.13

更新日:

2023.12.12

全2回 クラウド時代のネットワーク+セキュリティ基盤「SASE」とは? 《連載:第1回》 SASEは従来型セキュリティと比べて何が優れているのか?

ビジネス環境の変化に伴ってセキュリティ対策の最適解も変わっていきます。クラウド時代とも呼ばれる現在、とりわけ脚光を浴びているセキュリティモデルがSASE。今回はその基礎知識を紹介します。

SASEが注目を集める理由

SASE(サシー、サッシー)は“Secure Access Service Edge”の略称で、従来は独立して運用・管理されていた様々なネットワークとセキュリティの機能を、クラウド上で統合して提供するアーキテクチャを指します。簡単に言えば、「ネットワークの利便性と安全性を両立する仕組み」ということになるでしょう。

まだまだ歴史は浅く、SASEという言葉が知られるようになったのは、2019年にアメリカの有名なIT調査会社ガートナー社が提唱したことがきっかけと言われています。とはいえ、その後アメリカだけでなく日本でも着実に普及は進んでおり、ガートナー社によると、2023年4月時点で既に約4割の日本企業が何らかの形でSASEを導入しているということです。では、なぜそれほど注目を集めているのでしょうか?

大きな要因としては、クラウドサービスやモバイルデバイスの普及、そしてコロナ禍でリモートワークやWebミーティングが一般化したことが挙げられます。つまり、従業員のアクセス先のデータやアプリケーションが、社内やデータセンターといった閉じた場所だけでなく、SaaS(Software as a Service)などに分散し、アクセス元も自宅や外出先など社外が当たり前になっているのです。

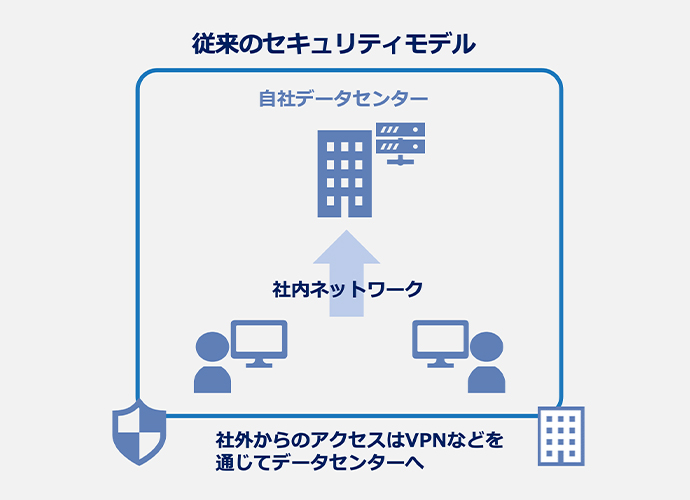

そうした変化に伴い、従来のVPN(Virtual Private Network:仮想閉域網)やファイアウォールを活用し、社内ネットワークと外部ネットワークの境界を防御する「境界型セキュリティ」を見直す機運が次第に高まっています。通常よりも通信量が増大するリモートワーク環境では、自社データセンターへのアクセス集中により帯域幅に限りのあるVPNが混雑し、通信速度の遅延など業務パフォーマンスの低下を招く事態が頻発するからです。セキュリティ面では、VPNの脆弱性がサイバー攻撃の標的となりID・パスワードが漏洩するリスクがあること、機密性の高いデータがクラウド=社外に保管されるようになったことも看過できません。

そしてこのような、ネットワークとセキュリティの新たな課題を解決するソリューションとして期待されているのがSASEという訳です。冒頭の繰り返しになりますが、SASEは「ネットワークの利便性と安全性を両立する仕組み」。下図のように、ユーザーはどこからでも直接Webやクラウドサービスを利用し、データセンターへのアクセス集中を避けることができます。

従来型セキュリティとSASEの違い(イメージ図)

ちなみに同様のソリューションとして、社内外の区別なくあらゆる端末やアクセスを疑い検証・監視する「ゼロトラスト」というセキュリティ対策も注目を集めていますが、一般にゼロトラストはコンセプト、SASEはそのコンセプトを実現するための具体的なアプローチと位置付けられています。

なお、ゼロトラストについてはこちら↓の記事で詳しく解説しています。

《連載:第1回》 誰もがゼロトラストに無関心ではいられない

SASEを構成する主要機能

SASEを構成する具体的な機能については、企業によって最適な組み合わせが異なることもあり、明確に定義付けられている訳ではありません。現在のところ、多く活用されている主要な機能は以下の技術です。

●ネットワーク機能

・SD-WAN(Software-Defined Wide Area Network:ソフトウェア定義のWAN)

WAN(広域通信網)を外部ソフトウェアで柔軟に制御する技術です。主に2拠点間の通信の安全性を確保するVPNとは違い、複数拠点間におけるネットワークの混雑や遅延を解消できるのが特徴。アプリケーションの種類や利用状況に応じて制御設定を変更したり、閉域網からローカルブレイクアウト(※)へというように、自動で最適な通信回路に切り替えたりすることができます。

※ローカルブレイクアウト:各拠点からデータセンターを経由せずに直接インターネットにアクセスする技術

・WAN Optimization(WAN最適化)

データ圧縮や一度に送信できるデータ量(=TCPのウインドウ・サイズ)を拡張することで、WANのデータ転送の高速化や効率化を実現する技術です。

・CDN(Content Delivery Network:コンテンツ配信ネットワーク)

Web上の文字や画像、動画などのコンテンツを迅速かつ効率的に配信するための仕組みを指します。従来のように1つのWebサーバーにデータを置くのではなく、地理的に分散配置されたサーバーにキャッシュ(複製・保存)して配信するのが特徴です。サーバーへの負荷を分散できるため、アクセス集中時でも安定した配信が可能。また、ユーザーは地理的に最も近いサーバーにアクセスできるため、大容量データでも待ち時間や応答時間を短縮することができます。

●セキュリティ機能

・ZTNA(Zero Trust Network Access)

上述のゼロトラストの考え方に基づくネットワークアクセス環境を提供する技術です。ユーザーや端末の位置が社内(社内LAN)であろうと社外(リモート)であろうと、アクセスごとにセキュリティ状態について検証をおこない、社内外ともに同水準のセキュリティを確保します。

・Cloud SWG(Secure Web Gateway)

社外ネットワークへの安全な接続方法を提供する技術です。ユーザーとWebサイト、またはクラウドサービスとの間でやりとりするデータを検査し、安全が確認できたデータのみを中継します。具体的な導入効果としては、危険なWebサイトへの接続を阻止する、ウイルス侵入やマルウェア感染を防ぐ、特定のアプリケーションに対してファイル共有やアップロードなどの動作を制限できる、などが挙げられます。

・CASB(キャスビー:Cloud Access Security Broker)

各ユーザーが使用しているクラウドサービスの種類や利用状況(実行した操作、時間、アカウントなど)を記録・監視する技術です。未承認のクラウドに対してはアクセスを制御できるので、いわゆる「シャドーIT」の検出・防止にも役立ちます。その他、マルウェアの検知、データ暗号化及びアクセス・共有制限といったデータ保護の役割も担います。

・脅威検知(Threat Detection)

名前の通り、異常行動や異常通信、マルウェアなど、セキュリティにおける脅威を検知する技術です。

セキュリティ面では他にも、ネットワークやコンピュータを外部の攻撃から保護するクラウド型ファイアウォール「FWaaS(Firewall as a Service)」、ファイアウォールやIDS(不正侵入検知システム)/IPS(不正侵入防止システム)、ウイルス対策などを統合した「UTM(Unified Threat Management:統合脅威管理)」などの技術も構成要素に含まれています。

ただし現時点では、必要な機能を一括で提供する理想的なSASEソリューションは登場しておらず、多くの企業が複数の機能を組み合わせて実装しているというのが実状です。次回記事では、SASE導入が企業やIT部門にもたらすメリット、実際の企業の導入事例と併せて、そうした事情も踏まえた導入に際しての注意点を紹介します。